1 はじめに

本記事は、LAN内の全機器を洗い出す方法と、

もし見知らぬ機器が見つかった場合の対処について整理したものです。

ある日、LAN内の通信量が異常に多いことに気づきました。

まず、疑ったのがWebサーバーへのアクセスです。

確かに、Webサーバーへの不審なアクセスが多かったのです。

問題となるIPを遮断しましたが、通信量は一向に減りません。

Wi-Fiを通して見知らぬ機器が、接続されている可能性が高くなりました。

そこで、LANに接続されている全機器を調べてみることにしました。

本記事はその方法についてまとめたものです。

2 LAN内の全機器を洗い出す

まず、LANに繋がっている機器を全部洗い出す方法について。

2.1 LAN内の全機器を洗い出す

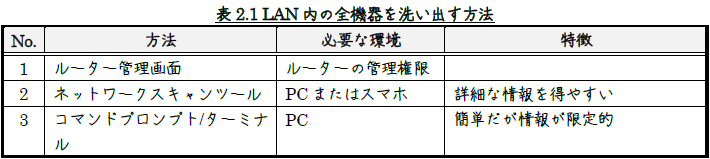

LAN内の接続されている機器を洗い出す方法を、表2.1-1に示します。

2.1.1 ルーターの管理画面から調べる

多くの家庭用・企業用ルーターは、接続されている機器の一覧を管理画面で確認することができます。

ルーターの設定画面は、マニュアルに記載されているIPアドレス、

例えば“192.168.1.1”や“192.168.11.1”などのIPアドレスでブラウザからアクセスします。

図2.1-1に

YMAHA RTX830でのLAN内接続機器一覧の表示例を示します

(残念ながら、このルーターは、機器のIPやMACのアドレスが表示されません)。

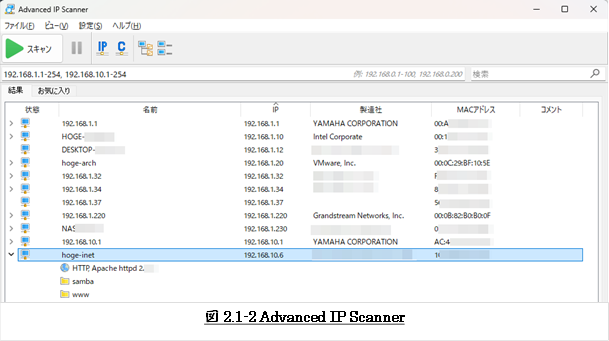

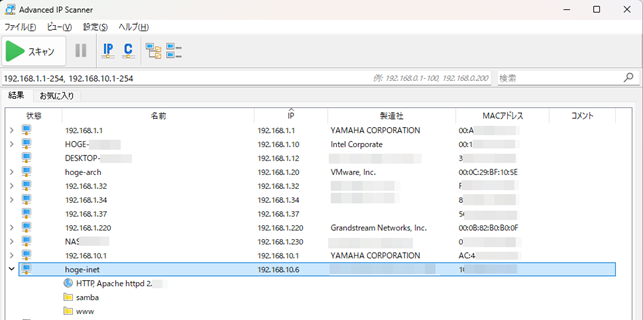

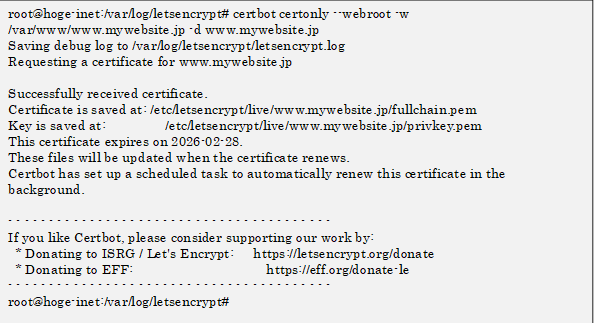

2.1.2 ネットワークスキャンツールを使う

ネットワーク全体をスキャンし、接続されている機器のIPアドレス、MACアドレス、ホスト名、

メーカー名などを詳しく表示してくれる専用のソフトウェアやスマートフォンアプリがあります。

これらのツールは、IPアドレスの範囲を指定して一括でPingを送信し、

応答があった機器をリスト化するため、

2.1-3項で示す“arp -a”コマンドよりも現在の状況を正確に把握しやすいです。

代表的なツール・アプリに、下に示すようなものがあります。

グラフィカルなユーザーインターフェースで直感的に操作できます。

- 【Windows向け】

-

SoftPerfect Network Scanner

(

無料版のVer 6.2.1はこちらのリンクから。 Ver 7以降は有料)

Advanced IP Scanner(無料)

nmap (無料。 操作は、基本CLIであるが、GUI版もあり)

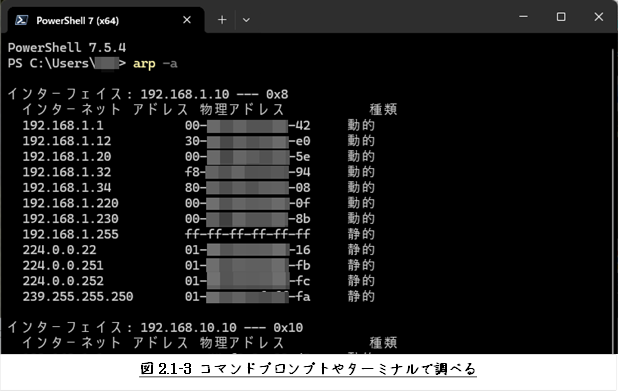

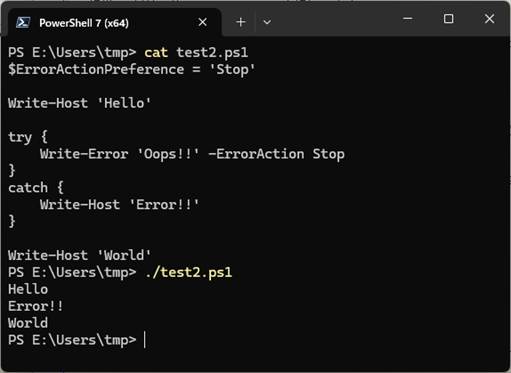

2.1.3 コマンドプロンプトやターミナルで調べる

Windows、Linuxともに“arp -a”コマンドで、

LAN内で通信したことのあるIPとMACアドレスの一覧を表示させることができます。

2.2 見知らぬ機器の特定

見知らぬ機器は、次の方法で特定できるのかもしれません。

・ MACアドレスから機器メーカーを調べる

・ IPアドレスの割り当て状況から

・ ホスト名から

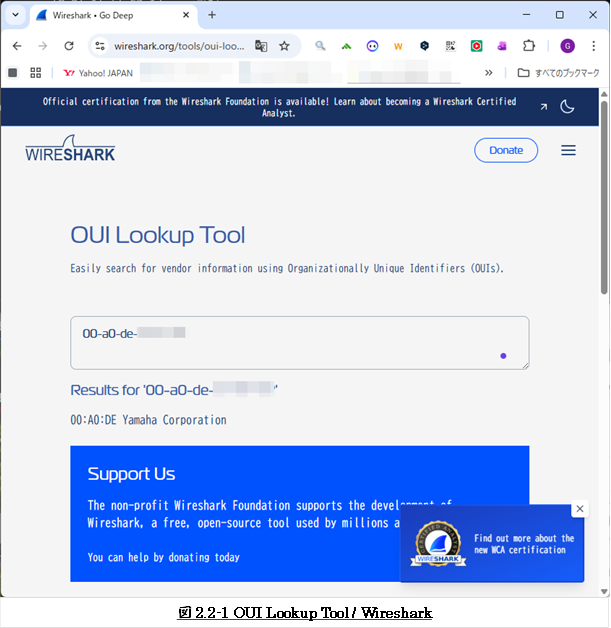

2.2.1 MACアドレスから機器メーカーを調べる

MACアドレスの最初の3バイト(OUI: Organizationally Unique Identifier)で

製造元がわかります。

下に示すようなMACアドレスベンダー検索サイトなどを使うと便利です。

OUI Lookup Tool / Wireshark

Find MAC Address Vendors. Now.

2.2.2 IPアドレスの割り当て状況を確認

DHCPで割り当てられているか、固定IPで割り当てられているかで、

機器を特定できることがあります。

2.2.3 ホスト名(名前)がわかれば参考になる

管理画面やスキャンツールでホスト名が表示される場合があります。

ホスト名で、機器を特定できることがあります。

3 ネットワーク負荷の調査

不審な機器が接続されているかもと思うのは、通信量が異常に多いことに気付いたのがきっかけです。

各ノードの通信量から不審機器を特定できることがあります。

以下に示すような方法で、各ノードの通信量を量ることができます。

① ルーターによる通信量の表示

② Wireshark

などのパケットキャプチャ・ツールによる解析

③ 通信量を可視化するツール

3.1 ルーターによる通信量の表示

ルーターによっては、接続機器ごとの通信量をリアルタイムや履歴で表示できるものもあります。

これでどのIPアドレス(機器)が大量通信しているか特定できます。

3.2 Wiresharkなどのパケットキャプチャ・ツールによる解析

不審機器接続の疑わしい経路にポートミラーリング機能を持つハブを挟み、

Wiresharkなどの

パケットキャプチャツールで通信内容を解析するという方法から、

不審機器を見つけ出すこともできます。

通常は、スィッチングハブを利用されているかと思います。

このネットワーク下では、パケットキャプチャ・ツールを起動したノードの通信内容しか見られません。

ポートミラーリング機能を持つハブは、必須です。

3.3 通信量を可視化するツール

下に示すような、通信量を可視化できるツールも利用するという方法もあります。 ただし、小規模ネットワークの家庭向きではありません。

ntopng

PRTG Network Monitor

(試用期間以降は、機能制限あり)

どちらも有料です。

4 不審機器のブロック

不審機器の接続は、以下に示す方法でブロックすることができます。

・ ルーターのアクセス制限機能を利用する

・ Wi-Fiのパスワードを変更する

・ ネットワーク分離(VLAN)を検討する(本記事では、詳細は割愛する)

4.1 ルーターのアクセス制限機能を利用する

許可されたデバイスのMACアドレスのみの接続を許可する設定を行います。

なお、YAMAHAのRTXシリーズルーターには、

MACアドレスによるフィルターリング設定のGUIはありません。

コマンドラインインターフェース(CLI)を使用して設定することとなります。

4.2 Wi-Fiのパスワードを変更する

一般家庭の場合、不審機器はWi-Fiを通して接続されることが多いでしょう。

過去に実際にロシアであった話なのですが、

C国製の輸入電器アイロンに盗聴用のWi-Fi機能が組み込まれていたなんてことがありました

(検索すれば見つかるかも?)。

C国製太陽光パネルには、傍聴機能が組み込まれているかもということもよく聞きます。

不審機器の接続を疑われる時は、Wi-Fiのパスワードを変更します。

次に。

事例は多くありませんが、

マニュアルに初期のパスワードが記載されていることがあります。

このような場合は、購入直後、直ちにパスワードを変更します。

機種名が特定されれば、マニュアルはインターネットを通して簡単に入手できてしまいます。

初期のパスワードのままだと、不正アクセス者に簡単に接続されてしまいます。

以上

本記事の元となっているWordで作成したPDFを

ページ最後に貼り付けました。

少しでも役に立てていただければ、うれしく思います。

このPDFファイルは、自由に配布されてもかまいません。

ただし、再配布の際には、

入手元と著者名は明らかにしてください。

なお、上のPDFファイルの内容、また本文中の記述に、

誤字や脱字、誤った内容の記述など見つかりましたら、

下に示すフォームでご連絡いただければ幸いです。

コメント