1 はじめに

メールヘッダーとは、

受け取ったメールがどこから、どのような経路で送られてきたのかを記録したものです。

通常は、

差出人(Fromアドレス)の利用しているプロバイダなどから、

自分が利用しているアドレスへ送られてきたことを示す内容となっています。

迷惑メールの多くは、

身元を隠すため、Fromアドレスを偽装したり、経路をごまかしたりします。

そのため、迷惑メールへ対応するためには、

このヘッダー情報を確認することが重要となってきます。

本記事では、

メールのヘッダーに書かれている内容がわかるようになるために、

メールヘッダーに載っている項目と、

送信経路などそこから読み取れる内容などについて説明します。

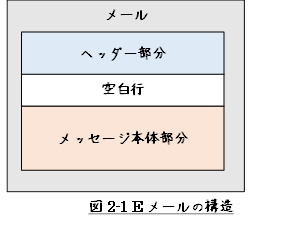

2 メールフォーマット

メールの構造は、大きく二つの部分に分けることができます。

「ヘッダー」部分と「メッセージ本体」部分です。

二つの部分は、空白行で区切られます。

「ヘッダー」部分には、送信者の名前やメールアドレス、件名などの情報が入ります。

また、メールが届くまでに経由したメールサーバーの情報なども、

このヘッダー部分に記録されます。

「メッセージ本体」の部分には、メールの本文が入ります。

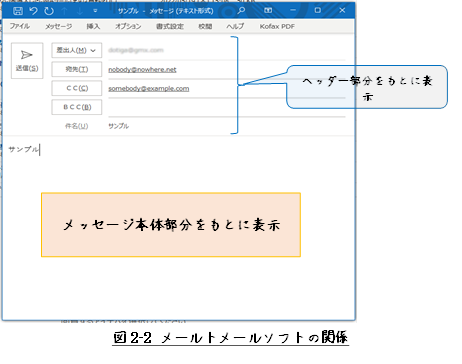

メールソフトでメールを表示させた場合に当てはめると、図2-2のようになります。

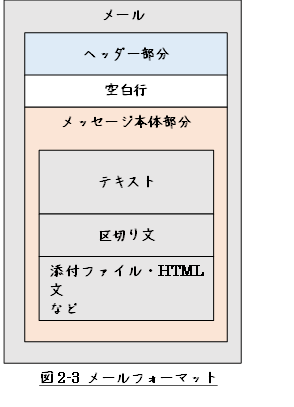

添付ファイルがある場合、またHTMLメールなどのメールは、

テキストと添付ファイル、あるいはテキストとHTML文というように、

メッセージ本体が二つ以上のパートに分けられます。

メッセージ本体部分を複数のパートに分けて、それぞれのパートは区切り文で分離します。

メール本体部分のフォーマットに関する詳細なことについては、

本記事の目的はメールヘッダーの内容を知るという目的から外れますので、

ここまでの説明にとどまらせていただきたいと思います。

3 メールヘッダー

3.1 ヘッダー項目一覧

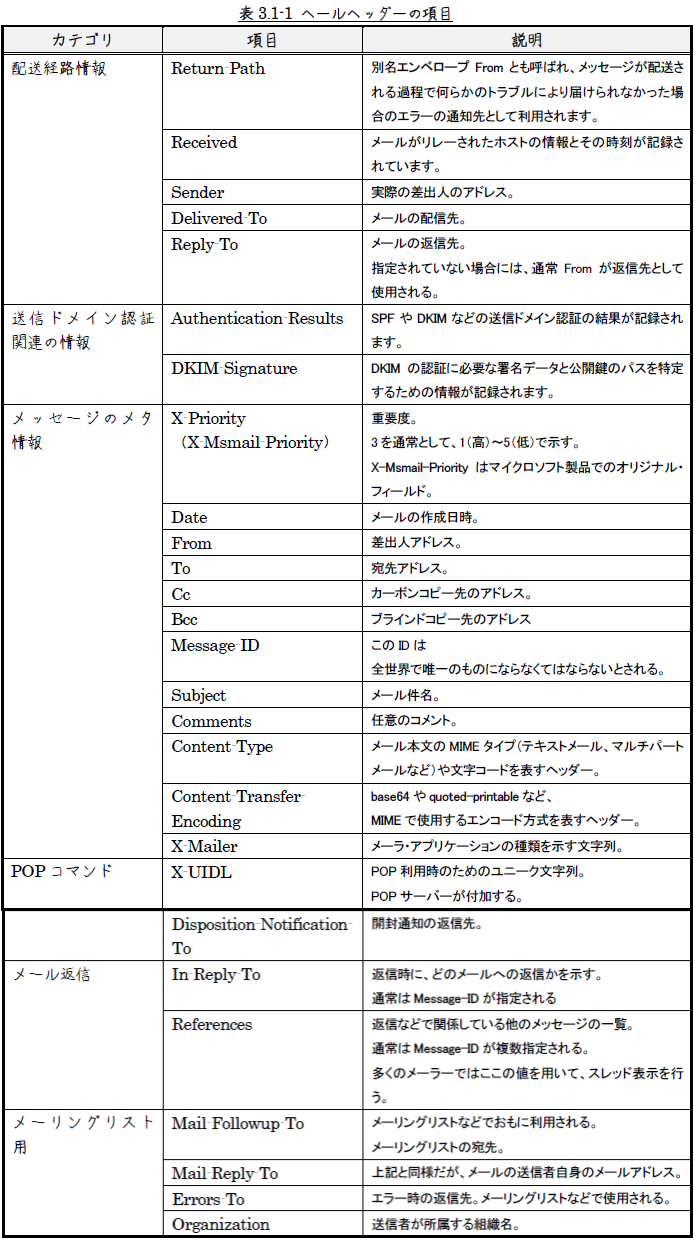

メールヘッダーの項目には標準仕様で定められているものや、

標準仕様にはないがデファクトスタンダードとして使用されているもの、

推奨されていないものなど数多くの種類があります。

表3.1-1によく使われているヘッダー項目を整理してみました。

一般的なヘッダーの項目についてはRFC2076にもまとめられているので、

興味のある方はご参照ください。

3.2 ヘッダー項目の見方

本節では、次の3つの観点から、ヘッダー項目の見方を説明します。

- (1) メール配送経路の確認

- (2) 送信ドメインの認証結果

- (3) メッセージのメタ情報

3.2.1 メール配送経路の確認

メールがリレーされた経路や、不達通知の送り先などの情報は、

次のヘッダー項目から確認できます。

- Return-Path

- Received

Return-Path

Return-Pathの項目は別名エンベロープFromとも呼ばれています。

メッセージが配送される過程で何らかのトラブルにより届けられなかった場合、

エラーの通知先として利用されます。

一般的に、メールは宛先に届くまでの間に複数のサーバーを経由して配信されますが、

Return-Pathにエラーを通知することで、

どこで配送トラブルが起きても送信者側で検知できる仕組みになっています。

ということは、発信者についての正しい情報の一部を知れるということですネ。

Fromを詐称していても、Return-Pathにはエラー通知が行くわけですから。

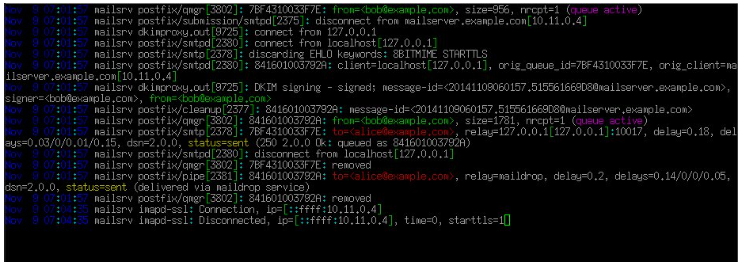

Received

Receivedの項目には、 メールがリレーされたホストの情報とその時刻が記録されています。

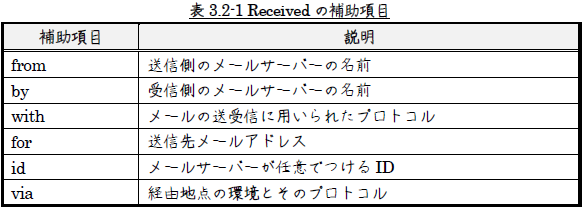

表3.2-1に示す補助項目をとります。

メッセージを受けたメールサーバはヘッダーの最上部にReceived項目を追加して、

自分自身が処理するメッセージ以外は次のサーバーにリレーします。

この処理は最終的な宛先に配信されるまで繰り返されます。

これにより、メールヘッダーのReceived項目を下から順に見ていくと、

そのメッセージのリレー経路を確認することができます。

また、Received項目の時刻情報を見ると、

各ホストでリレーに要した時間を確認することができます。

3.2.2 送信ドメインの認証結果

送信ドメイン認証は、

メールの信頼性と到達率の向上に影響を与える重要な要素です。

送信ドメイン認証が正しく行われているか確認するには、

下に示すヘッダー項目を確認するとよいでしょう。

- Authentication-Results

- DKIM-Signature

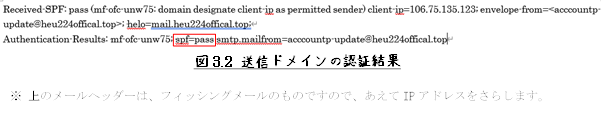

Authentication-Results

Authentication-Resultsには、

SPFやDKIMなどの送信ドメイン認証の結果が記録されます。

結果は「認証方式 = 認証結果」のような形式で記録され、

例えば次のような情報が読み取れます。

失敗時には「fail」などと表示されます。

SPFやDKIMがfailの時は、

差出人のメールアドレスのドメインと実際にメール送信に使用したドメインが

異なっているということで、「なりすまし」の可能性が大きいということです。

DKIM-Signature

DKIM-Signatureには、

DKIMの認証に必要な署名データと公開鍵のパスを特定するための情報が記録されます。

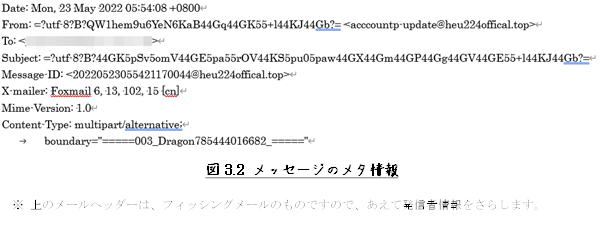

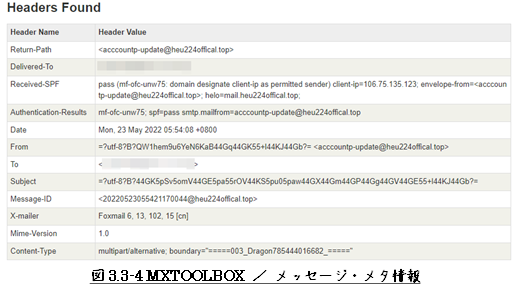

3.2.3 メッセージのメタ情報

メールヘッダーでは、

宛先、送信者、件名、本文の文字コードやエンコード方式など

メッセージのメタ情報が確認できます。

Content-Type

メール本文の MIMEタイプ(テキストメール、マルチパートメールなど)や文字コードを 表します。

Content-Transfer-Encoding

base64やquoted-printableなど、MIMEで使用するエンコード方式を表します。

Date

メッセージが作成された日時を表します。

To、Cc、Bcc、From

おなじみの宛先および送信者情報が記録されたヘッダーです。

これらのうちBcc項目だけは特殊で、

クライアントで指定したBcc項目はサーバーで削除され、

同じ内容のメッセージがBcc項目で指定した宛先に送信されます。

Message-ID

メッセージを一意に特定するためのヘッダーです。

Subject

こちらもおなじみの、いわゆるメールの「件名」を表す項目です。

X-Mailer

送信元の使用メールソフト名です。

メール大量配信ソフトを使用しているのか、

商用のメール大量配信サービスを利用しているのか、

Outlook、Outlook Express、Foxmailといった

一般のメールクライアント・ソフトを使用しているのか、

といったことがわかります。

余談ですが、

Outlook Express、Foxmailのような一般のメールクライアント・ソフトで

迷惑メールを送信している業者さんって意外と多いのですよね。

2022年05月未だに、Outlook Express 6.Xかよ!

つまり、Windows XPのPCで、一通ずつ迷惑メールを送信しているわけで、

とってもご苦労されているのですねぇえ!

しかも、Cというげぇーこくだけど、どうもISPのメールサーバーで送ってきているらしい。

3.3 メールヘッダー解析ツール

メールヘッダーには、実際に書かれている項目が多く、

また1項目の文字数が多い場合もあって全体でかなりの文字数になっています。

その中で、

メールの配送経路の確認や、SPFやDKIMなどの送信元ドメイン認証結果を確認するのは

ちょっとした作業となります。

本節では、

そんな面倒なメールヘッダー解析を手助けしてくれるツールを紹介します。

また、解析結果得られた送信元のIPアドレスやホスト名から、

発信元の地域情報やWhois情報を検索してくれるツールも紹介します。

3.3.1 メールヘッダー解析ツール

メールヘッダー解析ツールを3つ紹介します。

どのサイトも、他にも有用なツールがあるので、

メールヘッダー解析ツールのURL直ではなく、ツール群トップページのURLから紹介します。

- MXTOOLBOX / Email Header Analyzer

- Microsoftリモート接続アナライザー / Message Header Analyzer

- Google Workspace サービス / Google Admin Toolbox / Messageheader

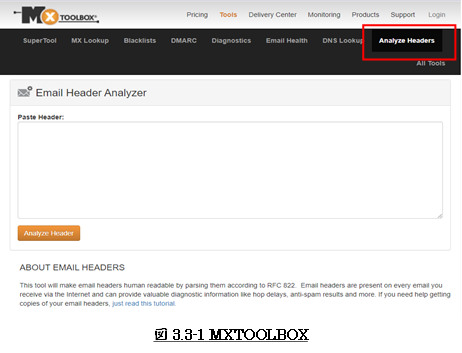

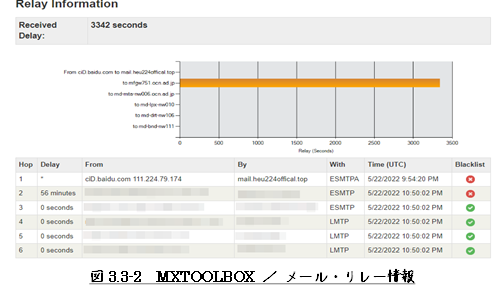

(1)MXTOOLBOX / Email Header Analyzer

下に示すサイトを開くと図3.3-1に示すような画面が開きます。

開いたら、画面上部右端の「Analyze Header」を選択します。

3つのツールの中で、下に示す内容の最も解析情報が多いツールで、

特に固定IPでサーバーを運用されている方々にとっては

利用価値の高い情報を提供してくれていると思います。

- 1) メール・リレー経路

- 2) SPFとDKIMの情報

- 3) メッセージ・メタ情報

図3.3-2~図3.3-4に、解析結果表示例を示します。

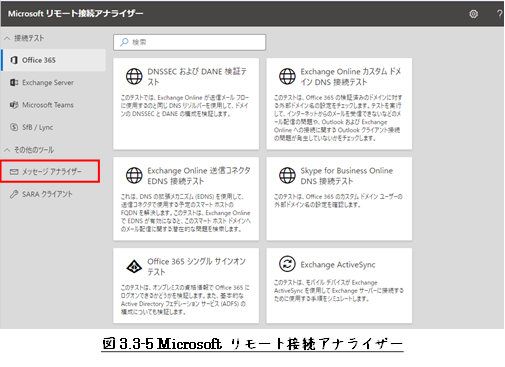

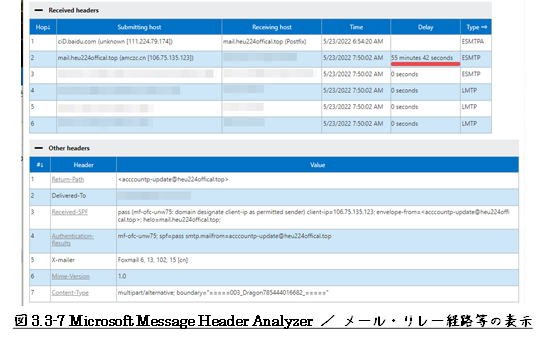

(2)Microsoft Message Header Analyzer

Microsoft Message Header Analyzerは、

「Microsoftリモート接続アナライザー」ツール群の中の一つのツールです。

Microsoft Message Header Analyzerのページは、

ツールのトップページに表示される左サイドメニューから

「メッセージアナライザー」を選択して開きます。

図3.3-6~図3.3-7に、解析結果表示例を示します。

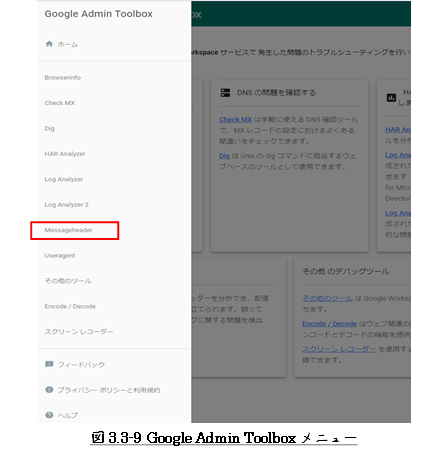

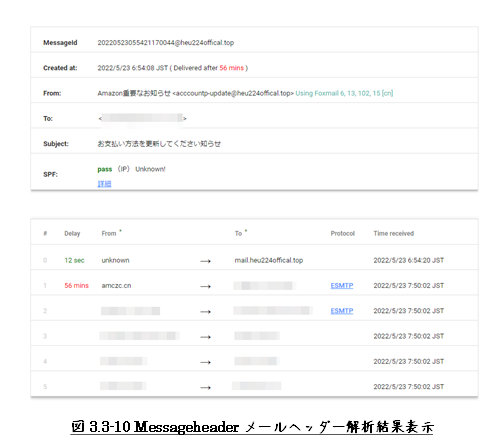

(3)Google Admin Toolbox

Googleのメールヘッダー解析ツールであるMessageheaderは、

Google Workspaceサービス/Google Admin Toolboxの中の一つのツールです。

Google Workspaceサービス / Google Admin Toolbox

Messageheaderページは、以下のようにして開きます。

まず、

Google Admin Toolboxトップページの上部左端の「 」をクリックして、

メニューを開きます。

」をクリックして、

メニューを開きます。

図3.3-9に示すように開いた左サイトメニューの中から、「Messageheader」を選択します。

Messageheaderのメールヘッダー解析の結果は、図3.3-10のように表示されます。

3.3.2 Whois情報検索

メールヘッダーの解析を行う目的の一つに、迷惑メール送信者の情報を掴むことがあります。

メールヘッダー解析により、送信者のIPアドレスやホスト名が分かったところで、

送信者の会社の名前や住所などの情報が知りたいところです。

でも、迷惑メール送信者は、まずWhois情報なんて登録なんかしていません。

Whoisで得られる情報は、せいぜい利用している通信会社くらいのものです。

本記事のテーマから外れてしましますが、

高い確率で送信者の住所を割り出してくれる無料のツールがありますので、

紹介したいと思います。

同様のツールがありますが、ここは利用料がとっても高い!

海外になら、もっと安いところがあります。

4 各メールソフトにおけるメールヘッダー確認の方法

本章では、下に示すメールソフトでのメールヘッダー表示方法を示します。

正直、メールヘッダーの内容を解析しようと思っている方々には

既にご存じで不要であると思いますが、念のため示しておきます。

- (1) Gmail

- (2) Outlook

- (3) Becky!

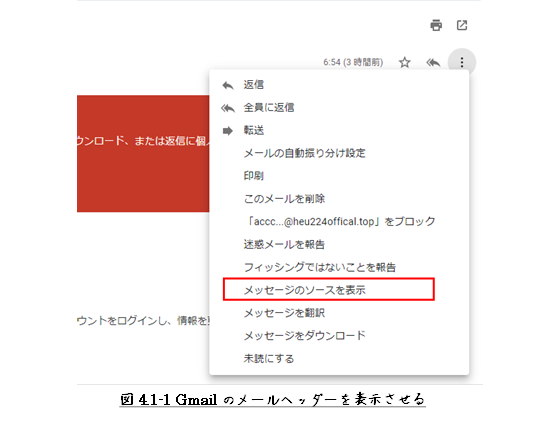

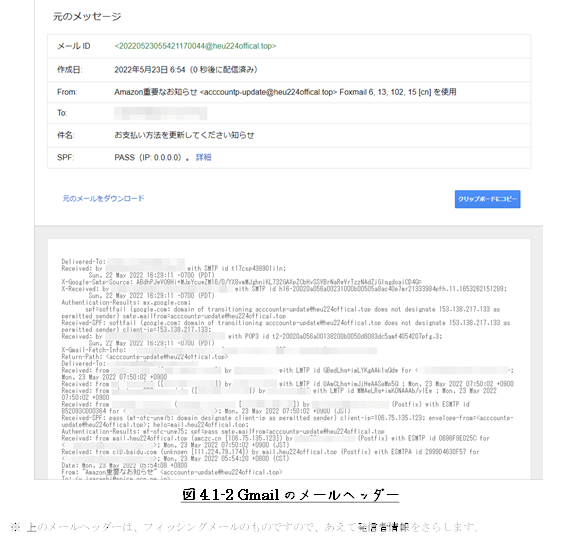

4.1 Gmail

目的のメールを開いて、画面右上部に表示される「 」をクリックします。

」をクリックします。

表示されるメニューの中から「メッセージのソースを表示」を選択します。

図4.1-1に示すように、メールヘッダーが表示されます。

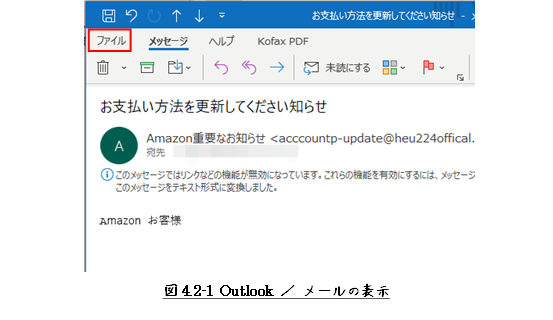

4.2 Outlook

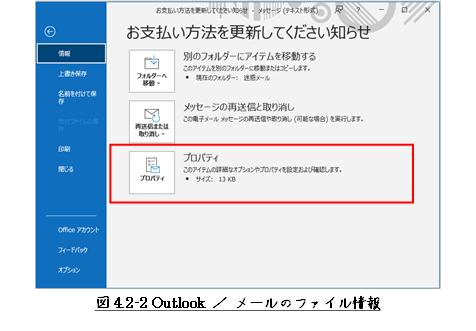

ⅰ) 目的のファイルを開き、上部メニュー最左の「ファイル」クリックします。

ⅱ) 「プロパティ」をクリックします。

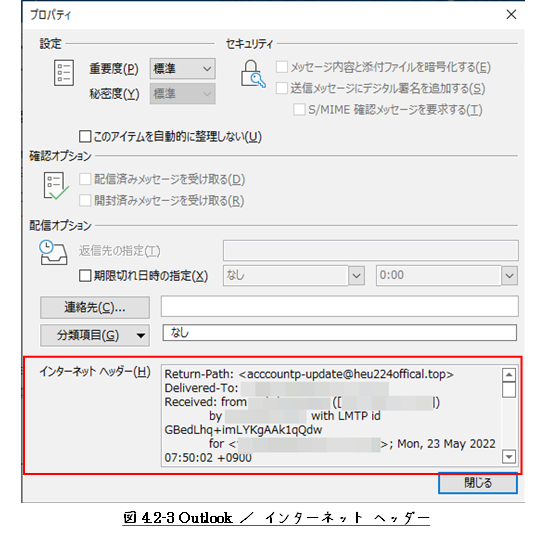

ⅲ) プロパティ画面の「インターネット ヘッダー」に、メールヘッダーが表示されます。

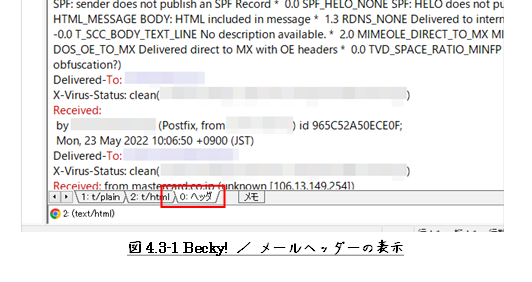

4.3 Becky!

目的のメールを開きます。

最下部の「0: ヘッダ」タブを選択すれば、そのメールのヘッダーを見ることができます。

以上

HTMLだと、

思うように編集することは難しく、やろうすればとっても時間が掛かります。

ですので、本記事の元となっているWordで作成したPDFを

ページ最後に貼り付けました。

役に立てていただければ、うれしく思います。

このPDFファイルは、自由に配布されてもかまいません。

ただし、再配布の際には、

入手元と著者名は明らかにしてください。

なお、上のPDFファイルの内容、また本文中の記述に、

誤字や脱字、誤った内容の記述など見つかりましたら、

下に示すフォームでご連絡いただければ幸いです。

コメント